Blok situs dengan address list hampir sama dengan blok situs menggunakan address, bedanya kalau address list kita perlu menambahkan address suatu situs dan mengubahnya menjadi nama situs tersebut, jadi kita tidak perlu repor repot lagi menggunakan address. Biar lebih jelas kita akan langsung coba ke konfigurasinya.

1. Disini saya akan mencoba memblok situs traveloka. Tampilkan IP address traveloka dengan cara memasukkan perintah nslookup

2. Lalu kita ke menu IP > firewall > address lists > tambahkan address baru

3. Kta masukkan nama dan juga address dari traveloka

4. Lalu tambahkan lagi satu address lists > masukkan nama dan address kedua dari traveloka

5. Ini adalah address lists yang telah dibuat

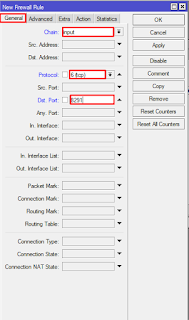

6. Lalu kita pindah ke tab filter rule > buat rule baru

7. Pada tab general kita ubah chain=forward

8. Pindah ke tab advanced > lalu kita ubah destination address list nya traveloka

9. Karena kta ingin memblok situs tersebut, maka action kita ubah menjadi drop

10. Ini adalah rule yang telah dibuat

11. Lalu kita coba kunjungi situs tersebut

1. Disini saya akan mencoba memblok situs traveloka. Tampilkan IP address traveloka dengan cara memasukkan perintah nslookup